Что анализ трафика может рассказать о безопасности вашей инфраструктуры

В сеть каждой второй компании можно проникнуть всего за один шаг. Чтобы не дать злоумышленникам развить атаку внутри, важно выявлять их присутствие на ранней стадии, оперативно локализовать угрозу и контролировать, что внутренние регламенты ИБ соблюдаются сотрудниками. Со всем этим помогает справиться анализ трафика.

Системы анализа трафика (network traffic analysis, NTA) выявляют угрозы ИБ, исследуя события на уровне сети. Это новый класс решений на российском рынке ИБ, уже активно развивающийся за рубежом. Изначально интерес к таким системам возник у компаний, у которых уже есть полноценный SOC: они используют основные периметровые средства защиты (IDS, FW, proxy) и средства безопасности инфраструктуры (SIEM, антивирусы, EDR). Тем не менее нужных данных для мониторинга и выявления угроз им не хватало – оставались «слепые зоны», которые можно покрыть анализом трафика. В этой статье расскажем, как можно использовать NTA для безопасности инфраструктуры на примере системы PT Network Attack Discovery (PT NAD). Основных сценариев использования пять:

- выявление атак на периметре и в инфраструктуре,

- обнаружение целенаправленных атак,

- контроль соблюдения регламентов ИБ,

- расследование инцидентов,

- охота за угрозами – threat hunting.

Поговорим о каждом из них подробнее.

Сценарий №1. NTA для детекта атак на периметре и в сети

Ключевое отличие решений класса NTA от других средств защиты, анализирующих сетевой трафик, в том, что они используют набор технологий для обнаружения угроз внутри сети: машинное обучение, правила детектирования, индикаторы компрометации, глубокую аналитику. В результате NTA-инструменты выявляют атаки не только на периметре, но и тогда, когда злоумышленник проник в инфраструктуру и развивает свое присутствие.

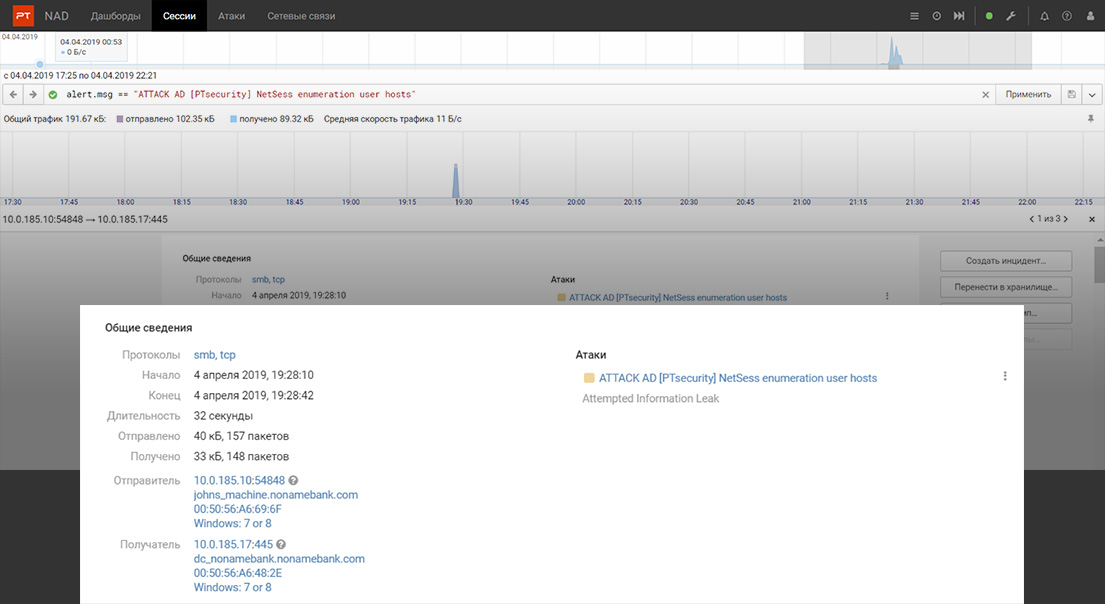

В практике расследований нашего экспертного центра безопасности PT Expert Security Center было немало случаев взлома организаций через партнеров и дочерние компании. В одном из таких кейсов головной офис пострадавшей компании, обратившейся за помощью, был качественно защищен (чистый периметр без уязвимостей и лишних сервисов, песочницы, установлен NGFW), а региональные подразделения оказались открытыми дверьми в инфраструктуру всей организации. При этом все офисы находились в одном домене, без жесткой сегментации между сетями. У головной организации и филиалов был общий контроллер домена, который находился в главном ЦОД. Злоумышленники, преодолев периметр одного из филиалов, оказались внутри сети и начали проводить разведку в домене. PT NAD выявил нелегитимные запросы списка пользователей с контроллера домена за счет разбора протокола SMB1, что стало отправной точкой для дальнейшего расследования.

1SMB — сетевой протокол прикладного уровня для удаленного доступа к файлам, принтерам и другим сетевым ресурсам.

Сценарий №2. NTA для выявления целевых атак

Во втором квартале 2019 года доля целевых атак от общего количества инцидентов составила 59%, что на 12% больше, чем в первом квартале. О действиях некоторых группировок становится известно не сразу. Статистика показывает, что среднее время появления публичной информации о вредоносной кампании APT-группировки составляет 17 месяцев. Появляются индикаторы компрометации, описание техник и тактик, анализ используемого инструментария. Получив доступ к такому отчету и данным, организации необходимо запустить ретроспективный анализ в своей инфраструктуре – это поможет выявить инциденты, которые не были обнаружены в начале.

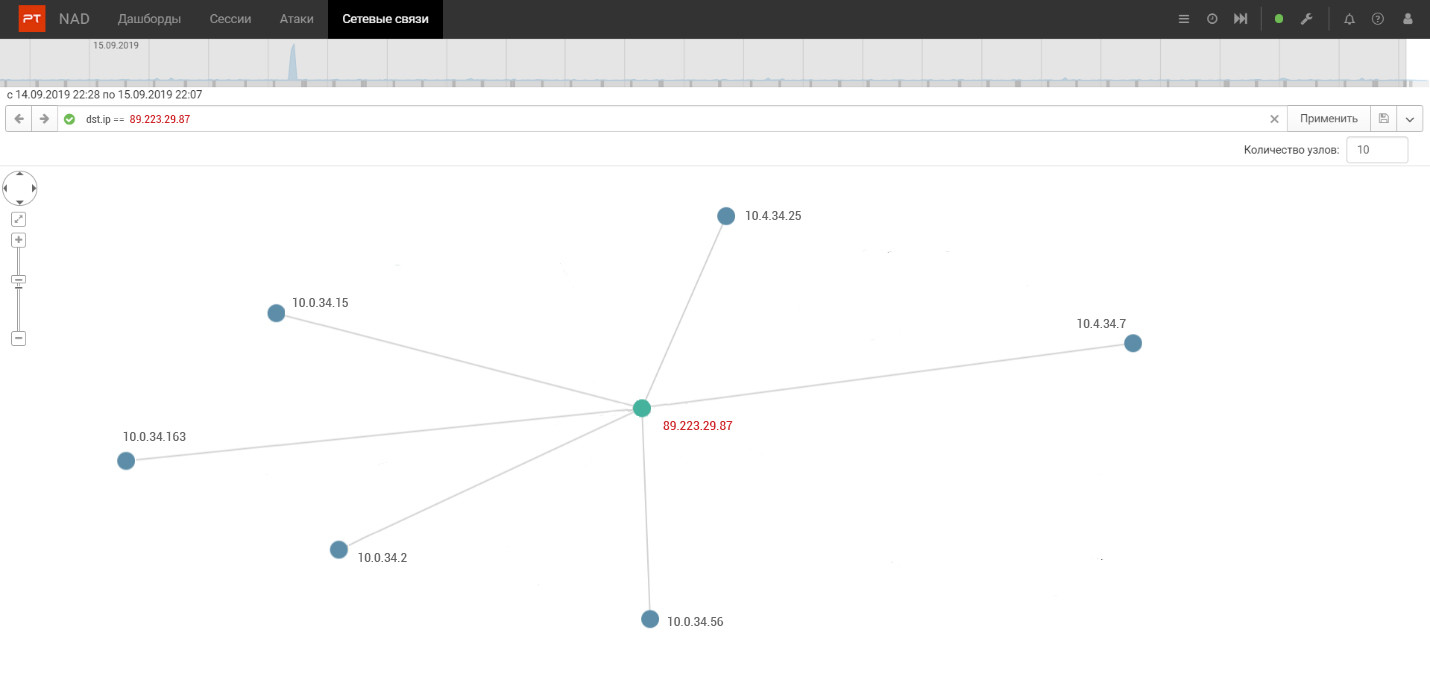

Давайте посмотрим на работу ретроспективного анализа на примере. Специалист по ИБ узнал о новом адресе контрольных серверов APT-группировки. Он блокирует на межсетевом экране IP-адрес сервера злоумышленников и запускает ретроспективный анализ, чтобы проверить, не было ли уже коммуникаций с этим IP-адресом. PT NAD находит все взаимодействия с ним за весь период индексации и хранения трафика и строит карту сетевых связей. На картинке ниже пример, когда оказалось, что злоумышленники успели проникнуть в инфраструктуру и подключиться к шести рабочим станциям.

В этом случае для локализации угрозы оператору PT NAD необходимо устранить вредоносное ПО на скомпрометированных рабочих станциях и обязать пользователей сменить пароли.

Сценарий №3. NTA для сетевого комплаенса

По данным нашего исследования, использование открытых протоколов передачи данных — распространенная уязвимость внутренней сети и встречается в 44% организаций, в которых мы проводили анализ защищенности. В случае компрометации сети злоумышленник может в пассивном режиме перехватить учетные данные, закрепить свое присутствие в инфраструктуре и повысить свои привилегии.

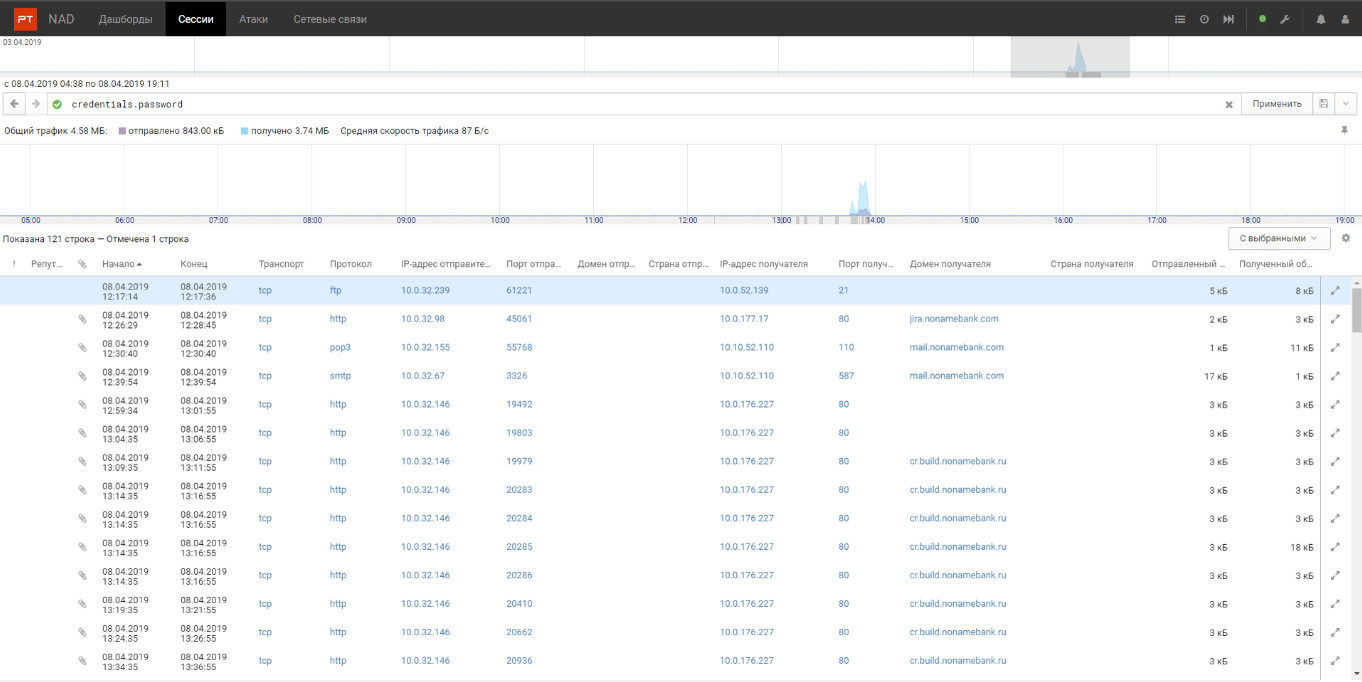

Подобные ошибки сетевой безопасности — распространенная причина успеха развития атак внутри сети. При расследовании инцидентов и во время анализа трафика мы регулярно находим ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов ИБ. В 9 из 10 организаций независимо от их размера и сферы деятельности пароли передаются в открытом виде, встречаются ошибки конфигурирования сети, используются утилиты для удаленного доступа и инструменты сокрытия активности. Все это серьезно увеличивает шансы злоумышленников на взлом и развитие атаки.

PT NAD понимает более 50 протоколов, 30 наиболее распространенных из них разбирает на уровнях L2-L7. Благодаря этому оператор системы получает подробную картину происходящего в сети и может обнаружить ошибки сетевой безопасности. Например, пользователь системы хочет проверить, передаются ли в его сети учетные данные в открытом виде, и, если опасения оправдаются, то устранить возможность использования этих данных в сотрудничестве с коллегами из IT-департамента. Для этого он фильтрует в PT NAD сетевые сессии по признаку передачи пароля в открытом виде.

Для постоянного мониторинга пользователь может вывести на дашборд виджет со всеми открытыми учетными данными. Из виджета можно провалиться в конкретные сессии, где передавались открытые данные, найти адреса узлов-отправителей и получателей. Эта информация пригодится IT-специалистам, чтобы устранить проблему.

Сценарий №4. NTA для расследований

NTA — это также и инструмент для расследований инцидентов. Это еще одно отличие NTA-систем от других средств защиты, анализирующих сетевой трафик (например, IDS). NTA-инструменты хранят данные о сетевых взаимодействиях или записи сырого трафика. В случае инцидента это помогает понять, что и как произошло. Давайте посмотрим конкретнее на примере кейса из практики PT ESC.

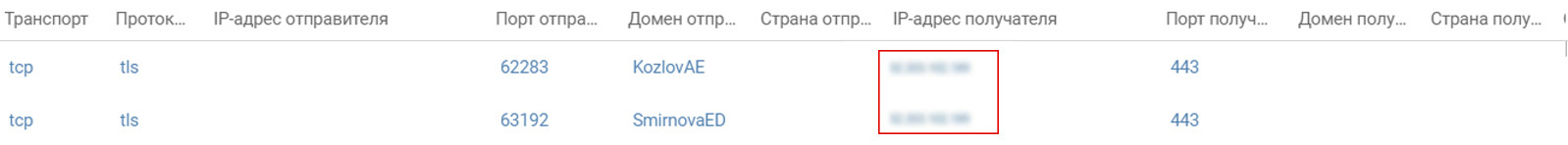

Во время оказания услуги по экспертному мониторингу безопасности инфраструктуры наши специалисты обратили внимание на подключения с рабочих станций двух сотрудников на IP-адреса командных серверов из базы индикаторов компрометации.

Подразделение по ИБ компании-заказчика заблокировало доступ на эти адреса, устранило вредоносное ПО на скомпрометированных рабочих станциях и обязало пользователей сменить пароли.

Однако через сутки PT NAD снова выявил соединения с тех же рабочих станций на другие IP-адреса командных серверов. Мы проанализировали всю сетевую активность рабочих станций. Выяснилось, что ранее на них были подключения с одного IP-адреса.

Затем мы посмотрели сетевую активность узла, которому принадлежит IP-адрес, и увидели, что еще неделю назад с него было успешное подключение к терминальному серверу и скачивание содержимого рабочей памяти процесса lsass.exe, из которого злоумышленники могли получить учетные данные тех самых двух сотрудников, залогиненных в системе.

Подразделение по ИБ заказчика заблокировало доступ всех вредоносных IP-адресов, замеченных в этом кейсе, и внутренний адрес отправителя, с которого было подключение к терминальному серверу.

Итого с помощью анализа трафика мы смогли восстановить хронологию атаки:

- Злоумышленники подключились к адресу терминального сервера,

- Скачали содержимое рабочей памяти lsass.exe,

- Получили учетные данные двух залогиненных пользователей,

- Установили удаленный доступ к этим учетным данным и закрепили на их рабочих станциях вредоносное ПО.

Сценарий №5. NTA для проактивного поиска угроз

Threat hunting — процесс проактивного поиска угроз, которые не обнаруживаются традиционными средствами безопасности. Такая охота за угрозами эффективна в выявлении новых неизвестных ранее угроз (угроз нулевого дня) и признаков целевых атак.

В рамках threat hunting специалист выдвигает гипотезу, например о присутствии хакерской группировки в сети, о наличии внутреннего нарушителя или утечке данных, и проверяет ее. Даже когда системы безопасности не подают никаких сигналов, такой метод позволяет выявить компрометацию и уязвимые места в инфраструктуре для предотвращения или минимизации ущерба.

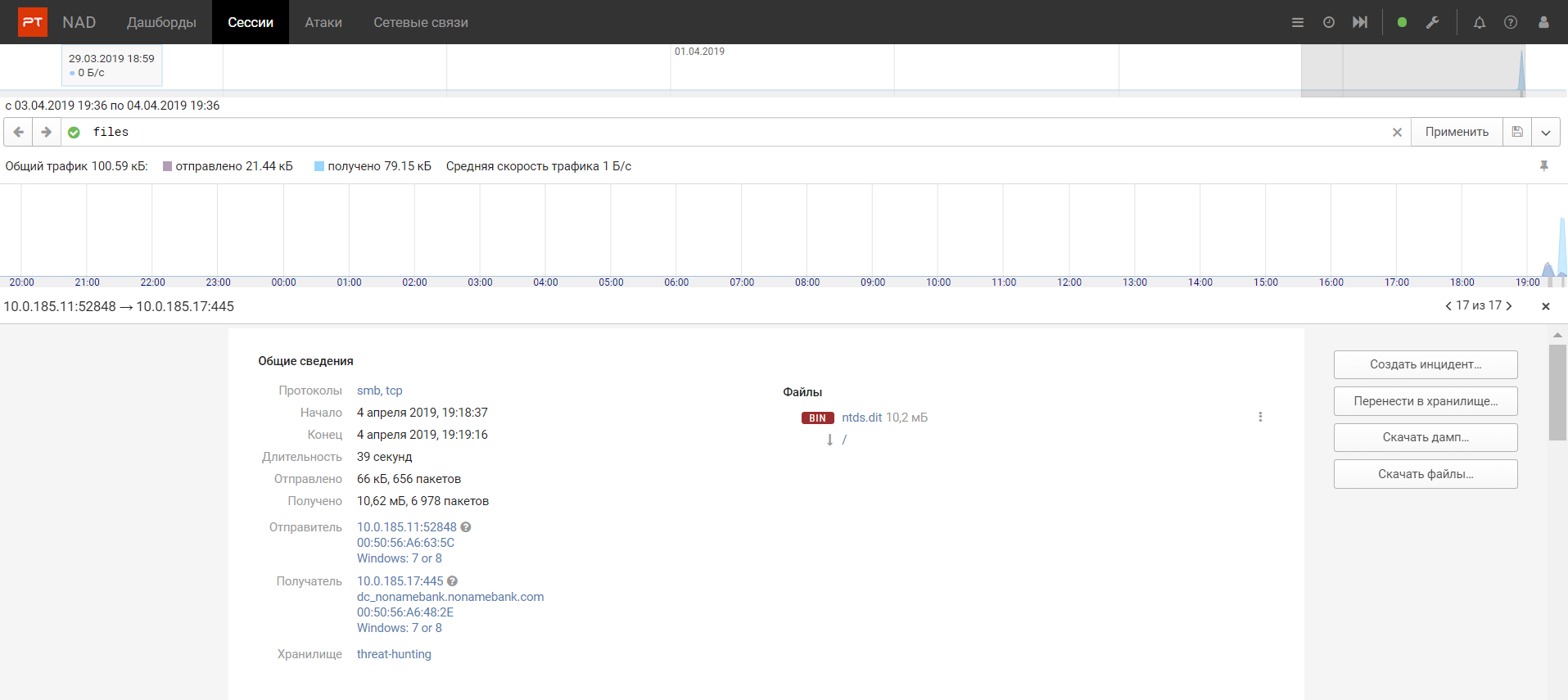

Threat hunting невозможен без сбора данных. NTA-системы собирают и хранят данные о сетевой активности, которые могут стать свидетельствами взлома. К примеру, в PT NAD нет формальных признаков компрометации, но оператор решил проверить гипотезу, что контроллер домена взломан. С помощью фильтров он проанализировал всю сетевую активность в адрес контроллера домена. Среди соединений был запрос с внутреннего адреса на получение списка пользователей домена. С того же адреса было несколько запросов на авторизацию в контроллере домена. Последний из них оказался удачным. Далее оператор видит скачивание по протоколу SMB файла ntds.dit, содержащего все данные каталога Active Directory. А это значит, что гипотеза подтверждена — домен скомпрометирован. Нужно начинать расследование.

Подробные разборы других кейсов вы можете посмотреть в записи вебинара от эксперта команды расследователей PT Expert Security Center.

Заключение

Сценарии использования NTA-систем гораздо шире по сравнению с другими системами, анализирующими трафик. Применяя NTA, подразделения по ИБ могут выявить атаки не только на периметре, но и внутри сети, отследить ошибки сетевой безопасности, расследовать инциденты, обнаруживать целевые атаки и охотиться за угрозами. Это возможно благодаря:

- контролю как трафика между корпоративной сетью и сетью интернет, так и трафика, циркулирующего внутри организации,

- технологиям детектирования угроз, специфичных для активности злоумышленников внутри периметра,

- хранению трафика.

Хотя в России только начинают обращать внимание на системы безопасности класса NTA, интерес к ним быстро растет. Например, за последние два года мы реализовали более 60 пилотных проектов и внедрений PT NAD. По результатам таких работ заказчики получают подробный отчет о выявленных атаках, ошибках конфигурации систем, нарушении регламентов ИБ и рекомендации по устранению недостатков.